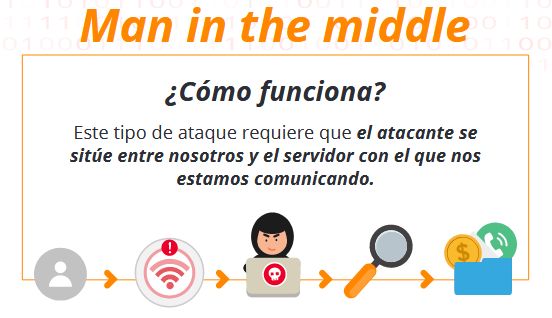

El ataque Man in the middle (MITM), del inglés “Hombre en el medio”, es un tipo de ciberataque basado en interceptar la comunicación entre dos o más interlocutores, pudiendo suplantar la identidad de uno u otro para ver la información enviada entre las dos partes y modificarla, de tal forma que las respuestas recibidas por una de las partes se emiten por el ciberdelincuente y no por el interlocutor legítimo. Las consecuencias puedes ser nefastas para la empresa, pues puede suponer, por ejemplo, el cambio de número de cuenta en una factura y, consiguientemente, que se realice el pago al atacante.

¿Cómo se realiza el ataque?

Los puntos de acceso wifi públicos o con un nivel de seguridad bajo pueden suponer un riesgo a través del que el atacante permite intencionadamente la conexión a dicha red para iniciar el ataque. También pueden imitar el nombre de una red cercana para crear la confusión necesaria en el usuario legítimo para que este se conecte a dicha red.

Las redes locales de las empresas (LAN) también pueden ser vulnerables a este tipo de ataques. El atacante deberá tener acceso a la red local empresarial donde podrá iniciar el ataque, forzando a que el tráfico de los equipos conectados pase a través del dispositivo controlado por el atacante, ya sea mediante la instalación de malware o con un dispositivo físico.

Otra forma de perpetrar el ataque es aprovechando las vulnerabilidades de navegadores desactualizados.

El objetivo principal es, como se ha dicho, interceptar, leer o manipular los datos intercambiados, como mensajes, credenciales, transferencias económicas, etc. Generalmente, el atacante monitoriza la actividad online y utiliza la información que más le interesa.

¿Cómo prevenir este tipo de ataques?

Desde el Instituto Nacional de Ciberseguridad (INCIBE) recomiendan llevar a cabo algunas acciones específicas para tratar de minimizar el riesgo de sufrir este tipo de ciberataques, esto es:

- Acceder a sitios web seguros con certificado (aquellos que empiezan por HTTPS, comprobando que el certificado pertenece a la compañía o entidad que corresponde).

- Proteger la red wifi de la empresa, asegurando como mínimo la red en modo WPA2-AES con contraseñas robustas, así evitaremos que los atacantes puedan colarse en la red local. Si es necesario que los clientes se conecten a una red en nuestra empresa, habilitar una red de invitados con acceso restringido a la red corporativa y servicios de la empresa.

- Tener actualizado el software de nuestros equipos, especialmente el sistema operativo y el navegador.

- Utilizar contraseñas robustas y siempre que sea posible habilitar la autenticación en dos pasos.

- Evitar conectarse a redes wifi abiertas (las que podemos encontrar en cafeterías, hoteles, aeropuertos, centros comerciales, vecindarios, etc.), en caso de conexión utilizar una red privada virtual o VPN.

- En caso de conexión a través de redes públicas sin utilizar una VPN (centros comerciales, aeropuertos, etc.), evitar difundir información personal conectándose a redes sociales o banca online, entre otros ejemplos.

- Evitar usar redes VPN gratuitas, ya que se desconoce quién está detrás de ellas y el uso que puedan darle a la información.

- Evitar abrir enlaces de correo procedentes de fuentes desconocidas.

- Emplear software de seguridad como antivirus y antimalware en los equipos corporativos y mantenerlo actualizado, realizando escaneos frecuentemente. Además, también es aconsejable proteger la red LAN mediante el uso de hardware especifico de seguridad como Firewalls o mUTM’s con IPS/IDS (prevención y detección de intrusiones), mejorando así tanto la seguridad pasiva como la activa de la red corporativa.

- Mantener el firewall por software activado en aquellos sistemas que lo permitan.

- Proteger la página web corporativa mediante un certificado SSL.

¿Qué hacer si se ha sufrido un ataque MITM?

Suele ser difícil dar con el autor de los hechos. Si a través del ataque la empresa ha realizado una disposición patrimonial a favor del propio atacante o a un tercero, a quien, en ocasiones, también han suplantado la identidad para abrir una cuenta en una entidad bancaria que, realmente, está controlada por el atacante, debe darse cuenta inmediatamente a las entidades bancarias para que intenten, en su caso, bloquear el importe de la transferencia realizada teniendo en cuenta el posible fraude en la realización de la misma.

Es fundamental que el ordenante de la transferencia indique todos los conceptos en la orden (destinatario, concepto, IBAN) para que las entidades bancarias, teniendo en cuenta sus especiales obligaciones de diligencia, realicen las comprobaciones oportunas al ejecutar y poner a disposición la transferencia. El hecho de que la entidad no realice dichas comprobaciones podría conllevar responsabilidades para esta, siendo, en la mayoría de las ocasiones, la única vía para la empresa afectada de recuperar los fondos transferidos.

En cualquier caso, debe procederse a la mayor brevedad a interponer la correspondiente denuncia, si bien, ante la dificultad de recuperar los fondos existe la opción de iniciar las acciones correspondientes en vía civil contra la entidad bancaria por le deficiente ejecución de una orden de pago.

El artículo 59 de la Ley de Servicios de Pago establece que “cuando una orden de pago se ejecute de acuerdo con el identificador único, se considerará correctamente ejecutada en relación con el beneficiario especificado en dicho identificador”. Es decir, parece que, de conformidad con lo indicado es dicho artículo, si el código IBAN de esa orden de pago es correcto, lo que ocurrirá aun en el caso de que la transferencia se realice al que haya indicado el ciberdelincuente, la entidad bancaria no tendría responsabilidad.

No obstante lo anterior, existen también Sentencias que entiende que, si el ordenante da más información a la entidad para ejecutar la transferencia, y no solo el número IBAN, lo esperado por aquel sería que la entidad tuviera en cuenta toda la información facilitada para ejecutar la transferencia y ponerla a disposición del destinatario, lo que encontraría encaje en el artículo 56 de la indicada Ley que establece que “cuando el beneficiario no sea titular de una cuenta de pago en el proveedor de servicios de pago, el proveedor de servicios de pago que reciba los fondos para el beneficiario deberá ponerlos a disposición de éste en el plazo establecido en el artículo 55”.

Gerard Espuga Torné

Abogado.

Saber más